Vault は、SAML シングルサインオン (SSO) リクエストおよび Spark メッセージング接続の署名に使用する署名証明書を更新する 予定 です。

どのようなアクションが必要ですか?

Vault による SAML SSO は、SAML 2.0 標準を使用しています。この標準の一部として、Vault はアイデンティティプロバイダ(ID プロバイダ)への認証リクエストにデジタル署名します。ity provider (IdP).これは、ユーザが Vault を訪問し、IdP にリダイレクトされる Vault 起点ログインの際に発生します。

Vault 起点ログインでは、IdP は、署名を確認するために、Vault のサービスプロバイダ証明書(SP 証明書)を必要とします。つまり、Vault が SP 証明書を変更した場合、このステップを動作させるためには、新しい証明書を IdP に提供する必要があります。

新しい証明書を手動でアップロードすることは、必ずしも必要ではありません。一部の IdP は、SAML プロファイルに設定された SP メタデータ URL に基づいて、証明書を動的に検出できます。より詳細な、IdP 固有の手順については、必要に応じて IdP プロバイダーにお問い合わせください。以下の表は、Vault で使用される最も一般的な IdP のいくつかについて、アクションが必要かどうかを説明したものです。

SAML SSO

| サードバーティ IdP | アクション |

|---|---|

| Microsoft ADFS | 必須アクション: 新規 SP 証明書を ADFS にアップロード。ロールオーバー期間中、ADFS は同時に2つの証明書(新旧)をサポートできます。 |

| Microsoft Azure AD | ID プロバイダ側への必須アクションはありません。 |

| Okta | ID プロバイダ側への必須アクションはありません。 |

| PingFederate | 任意の作業: PingFederate のドキュメンテーションをご覧ください。 |

Spark メッセージング

Vault は、署名証明書を使用して、すべての送信 Spark メッセージにデジタル署名します。外部接続の場合、外部アプリケーションはこの署名を検証し、受信したメッセージがVault から期待される安全な Spark メッセージであることを確認します。

Vault が証明書をロールオーバーする際、外部アプリケーションでメッセージの署名を検証するコードを変更する必要はありません。しかし、外部アプリケーションが古い署名を保存している可能性があります。顧客は、Spark メッセージを受信する外部アプリケーションが、古い署名を保存していないことを確認する必要があります。メッセージの署名を検証するために必要なコードについては、開発者ポータルで詳しく説明します。

以下の表は、Spark メッセージングを使用する様々なタイプの 接続 レコードに対するアクションの必要性を示しています:

| 接続 | アクション |

|---|---|

| 外部 | Spark メッセージを受信する外部アプリケーションが、古い署名を保存していないことを確認する必要があります。 |

| Vault から Vault | アクションは不要です。 |

| ローカル | アクションは不要です。 |

いつアクションを起こせばいいのか?

また、Veeva Trustでは、以下の日程で開催されます:

| 日付と時間 | 事象 | アクション |

|---|---|---|

| 2022年3月28日(月)18:00(日本時間) | 新規証明書発行 新しい証明書をダウンロードできます。新しい証明書をダウンロードして、テストを開始できます。 | Vault と IdP が新しい証明書を使用するように設定し、新しい証明書をテストします。 また、すべての SAML プロファイルで、 SP 起動リクエストに SP 証明書を含める オプションをオンにすることを推奨します。 |

| 期間 2022年3月28日(月)18:00(日本時間) 宛先 2022年4月29日(月)18:00(日本時間) | 新しい証明書のテスト期間 この期間、新しい証明書をテストできます。旧証明書と新証明書の両方に対応しています。 | 新しい証明書のテストを続行します。準備ができたら、新しい証明書を使用するように本番環境の Vault を設定します。 |

| 4月29日(金)18:00(日本時間) | ロールバックオプション付きの新しい証明書の更新 Vault は、すべての SAML プロファイルと Spark 接続で新しい署名証明書を使用するように、すべての Vault を自動的にアップグレードします。 | 問題が発生した場合、証明書を古い証明書に ロールバックできます。 |

| 期間 4月29日(金)18:00(日本時間) 宛先 5月20日(金)18:00(日本時間) | 新旧の証明書のサポート 追加テストの時間を確保するために、旧証明書と新証明書の両方に対応しています。 | 証明書をロールバックした場合は、SAML SSO プロファイルと Spark メッセージング統合をテストし、できるだけ早く新しい証明書を設定します。 |

| 5月20日(金)18:00(日本時間) | 最終的な証明書の更新 古い署名証明書はサポートされなくなりました。古い証明書にロールバックした Vault については、Vault は自動的にすべての Vault を新しい署名証明書を使用するようにアップグレードします。新しい証明書がまだ設定されていない場合、ブロックの問題が発生する可能性があります。 | 問題が発生した場合は、できるだけ早く新しい証明書を設定してください。 |

なぜアクションが必要なのか?

新しい証明書のテストと設定が間に合わない場合、Vault が自動的に新しい証明書にアップグレードする際に、ブロックの問題が発生する可能性があります。

SAML SSO

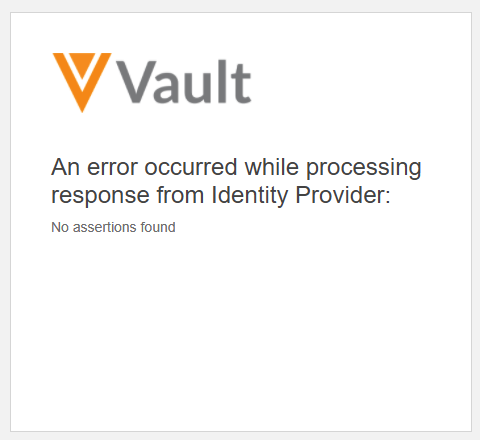

SAML プロファイルの新しい証明書を設定しないと、Vault ユーザがログインできない場合があります。新しい証明書を使用するように設定されていない SAML SSO プロファイルを持つ Vault ユーザがログインしようとすると、このメッセージが表示されることがあります。

この現象が ロールバックオプション付きの新しい証明書の更新 期間中に発生した場合、Vault 管理者は、ユーザのSAML SSO プロファイルを古い証明書にロールバックすることによって、すぐにユーザのログインを許可できます。管理者は、 最終的な証明書の更新 日までに、新しい証明書をテストし、設定する必要があります。

最終的な証明書の更新後に、この現象が発生した場合、新しい証明書が設定されるまで、ユーザはログインできません。管理者は、新しい証明書を IdP に設定する必要があります。

Spark メッセージング

外部 Spark メッセージング統合が新しい証明書を使用するように準備されていない場合、Vault が新しい証明書にアップグレードすると、これらの統合が失敗し始める可能性があります。統合の失敗は、ビジネスプロセスに大きな混乱をもたらす可能性があります。

ロールバックオプション付きの新しい証明書の更新 期間中に統合の失敗が発生した場合、Vault 管理者は、古い証明書への 接続 をロールバックすることにより、直ちに統合のブロックを解除できます。管理者は、 最終的な証明書の更新 日までに、新しい証明書をテストし、設定する必要があります。

最終的な証明書の更新後に、この現象が発生した場合、新しい証明書が設定されるまで、Spark メッセージング統合は失敗し続けます。

新しい証明書のために Vault の設定を更新する方法

Vault 管理者は、新しい証明書を使用するために、Vault の影響を受ける SAML SSO プロファイルまたは 接続 レコードを構成する必要があります。

SAML SSO

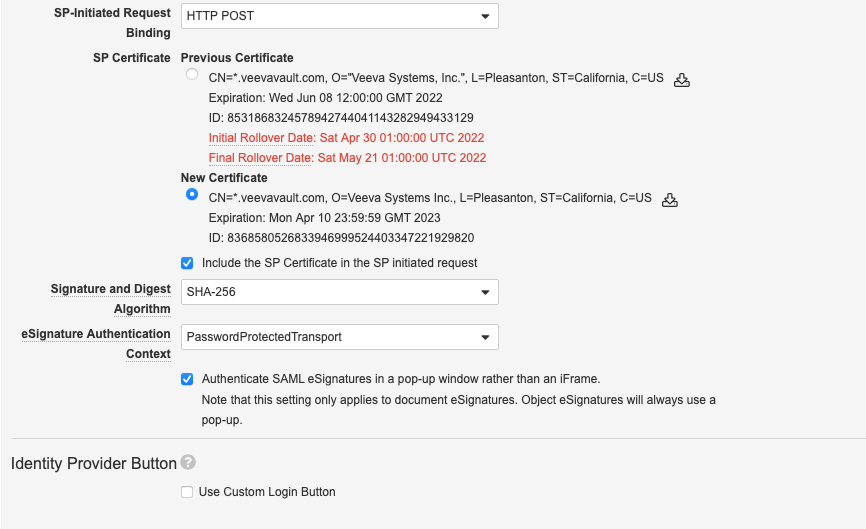

新しい証明書で SAML SSO プロファイルを構成するために、以下の手順に従います:

- Vault 管理者から、Vault、設定 > SAML プロファイルに進み、プロファイルを選択します。

- 編集ボタンをクリックします。

- SP 証明書セクションで、新しい証明書の隣にあるチェックボックスを選択します。この証明書を IdP に提供する必要がある場合は、証明書の横にある ダウンロード アイコンをクリックできます。

- IdP が許可している場合、 SP 起動リクエストに SP 証明書を含める チェックボックスをオンにすることを強く推奨します。

- 選択した証明書を有効にするには、保存をクリックします。

Spark メッセージング

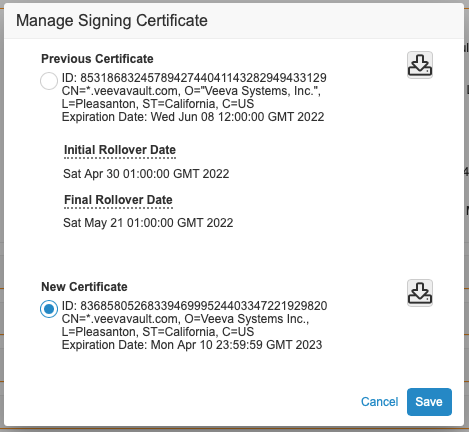

新しい証明書で 接続 レコードを設定する:

- Vault 管理者から、 管理者 > 接続 に移動し、 接続 レコードを選択します。

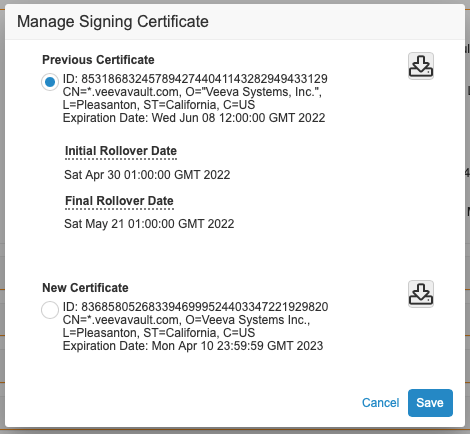

- アクションメニューから署名証明書の管理を選択します。

- 署名証明書の管理ダイアログで、新しい証明書の隣にあるチェックボックスを選択します。新しい証明書をダウンロードする必要がある場合は、 ダウンロード アイコンをクリックします。

- 保存 をクリックして、Spark メッセージングの新しい証明書を有効にします。

新しい証明書を IdP に設定する方法

初期更新イベントの前に、プロバイダーのシステムで新しい証明書を設定する必要があります。Vault 署名証明書をダウンロード し、IdP に提供します。

サーバ上の 証明書のアップデート方法に関する詳細については、IdP 管理者にお問い合わせください。SAML SSO IdP の中には、新しい SP 証明書に自動的に更新できるものもあり、できないものもあります。他にご不明な点がございましたら、Veeva サポートにお問い合わせください。

旧証明書にロールバックする方法

証明書のロールオーバー中に 問題 が発生した場合、Vault 管理者は IdP 管理者を介さずに Vault UI 内で迅速に古い証明書にロールバックできます。できるだけ早く IdP プロファイルを設定することをお勧めしますが、ユーザまたは Spark メッセージング統合のブロックをできるだけ早く解除する必要がある場合もあります。

SAML SSO

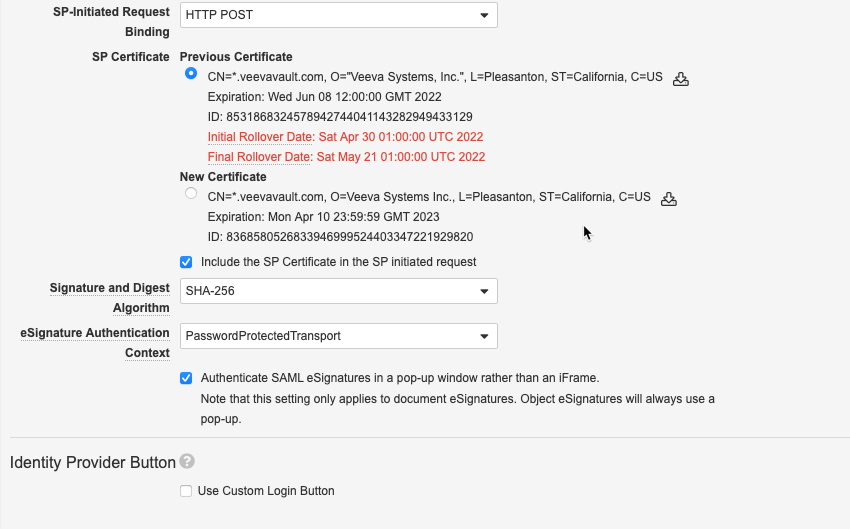

SAML SSO プロファイルの証明書を、以下のように古い証明書にロールバックします:

- Vault 管理者から、Vault、設定 > SAML プロファイルに進み、プロファイルを選択します。

- 編集ボタンをクリックします。

- SP 証明書セクションで、古い証明書の隣にあるチェックボックスを選択します。

- IdP が許可している場合、 SP 起動リクエストに SP 証明書を含める チェックボックスをオンにすることを強く推奨します。

- 選択した証明書を有効にするには、保存をクリックします。

証明書をロールバックした場合は、 最終的な証明書の更新の前に、新しい証明書を設定する必要があります。

Spark メッセージング

接続 レコードを古い証明書にロールバックする:

- Vault 管理者から、 管理者 > 接続 に移動し、 接続 レコードを選択します。

- アクションメニューから署名証明書の管理を選択します。

- 署名証明書の管理ダイアログで、古い証明書の隣にあるチェックボックスを選択します。

- 保存 をクリックして、Spark メッセージングの古い証明書を有効にします。

証明書をロールバックした場合は、 最終的な証明書の更新の前に、新しい証明書を設定する必要があります。

Veeva Snap や他のモバイルアプリケーションに影響はありますか?

いいえ。Veeva Snap は、SAML ではなく OAuth / OpenID Connect を利用しています。証明書のロールオーバーは、Veeva Snap、Vaut Mobile、および他のモバイルアプリケーションには影響しません。

プレリリースの Vaults でテストできますか?

はい。新しい証明書のテスト期間 は、プレリリース、一般リリース、限定リリース Vaults を含むすべての Vaults に適用されます。