ログエリア (管理者 > ログ) で、Vault 内のアクションの履歴を確認できます。この領域には複数のページがあり、各ページに異なるタイプのアクションの履歴が表示されます。

注: 監査ログは 1 秒までの正確性に対応します。1 秒以内に発生したイベントは予期しない順序で表示される可能性があります。

監査ログをエクスポートするには

監査ログをエクスポートするには:

- エクスポートしたいデータのページ (システム、ドキュメントなど) を開きます。

- クイック履歴のドロップダウンを使って、日付範囲を設定します。日付を入力してから履歴の取得をクリックして、期間を選択することもできます。ドキュメント監査履歴を表示している場合、異なるフィルタオプションがあります。以下を参照してください。

- アクションメニュー (歯車アイコン) をクリックして、CSV、テキスト、または PDF を選択します。多言語ドキュメント処理を有効にするオプションが設定されている場合、TXT および PDF オプションのみ使用できます。

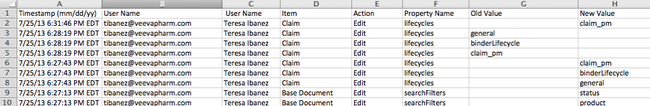

CSV エクスポート

エクスポートされた CSV に表示される情報のフォーマットは若干異なります。例えば、CSV ファイルは各イベントの詳細を個別の列に分割します。

PDF エクスポート

PDF としてエクスポートすると、Vault はページ番号と表紙ページを PDF に追加します。正しいアクセス権限を有する管理者は、表紙ページテンプレートを変更できます。すべての監査履歴および監査証跡は、同じ監査エクスポート表紙テンプレートを使用します。

エクスポート制限について

Vault には、単一のリクエストにおいて表示およびエクスポートできる結果の日数に関する制限があります。より長い履歴をエクスポートする必要がある場合、毎回日付フィルタを変更して、複数回エクスポートすることができます。

- システム監査履歴: 最大 31 日間の結果

- ログイン監査履歴: 制限なし

- ドキュメント監査履歴: 制限なし

- ドメイン監査履歴: 最大 14 日間 (2 週間) の結果

- オブジェクトレコード監査履歴: 制限なし

- デバッグログ: ログあたり最大 30 日間の結果

- ランタイムログ: 過去最大 30 日間で、一度に 1 日分の結果

- API 使用ログ: 過去最大 30 日間で、一度に 1 日分の結果

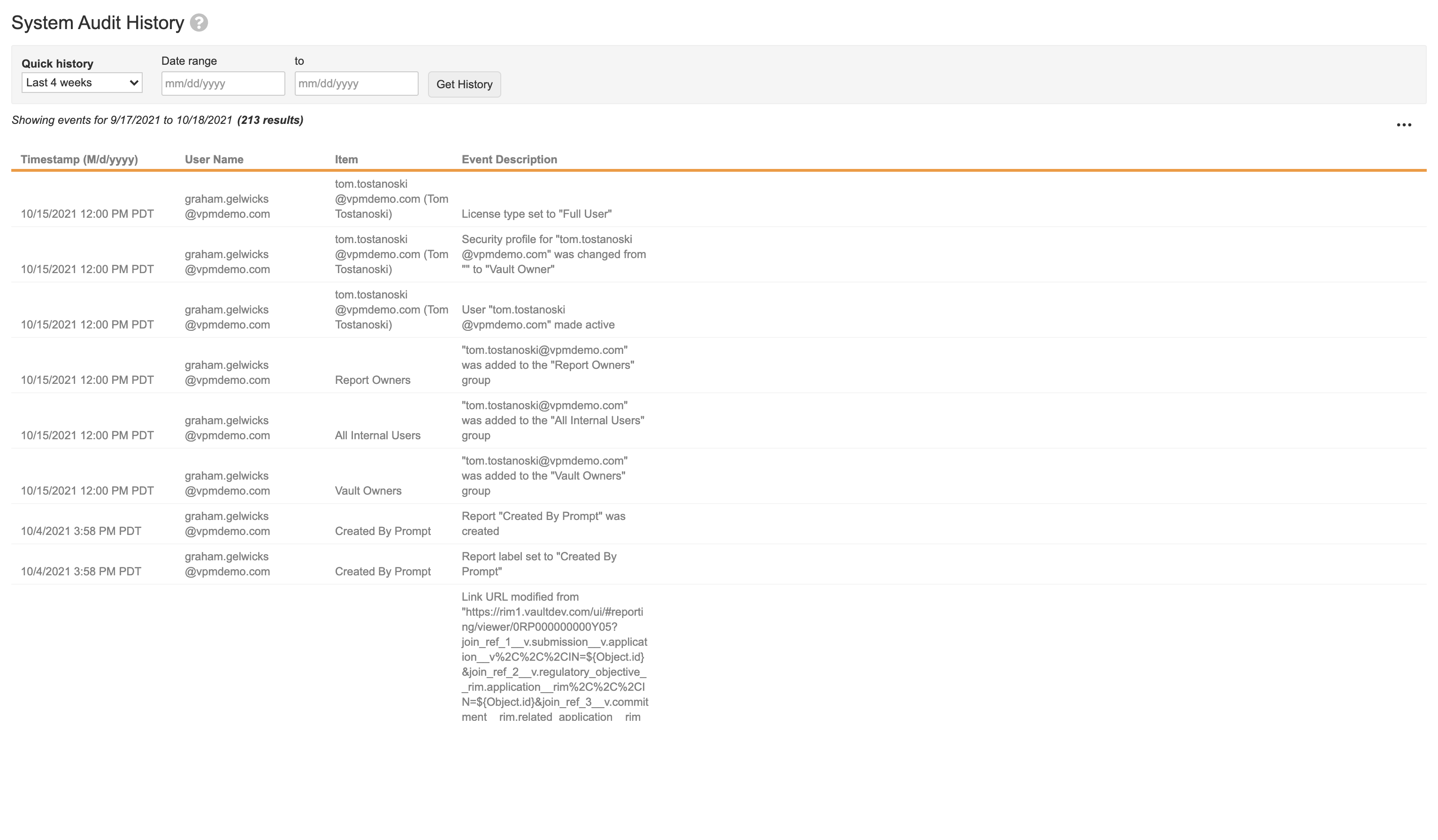

システム監査履歴

システム監査履歴ページには、ドキュメントタイプ、ワークフローまたはオブジェクト設定の更新など、Vault レベルの構成と設定の変更が表示されます。このページには Vault ローダのアクションも表示されます。各イベントについて、タイムスタンプ、変更を行ったユーザ、影響を受ける項目および説明が表示されます。ユーザがドキュメントライフサイクル状態またはユーザアクションなど特定のコンポーネントの順序を変更すると、Vault はシステム監査履歴でこれらの変更を取得しません。

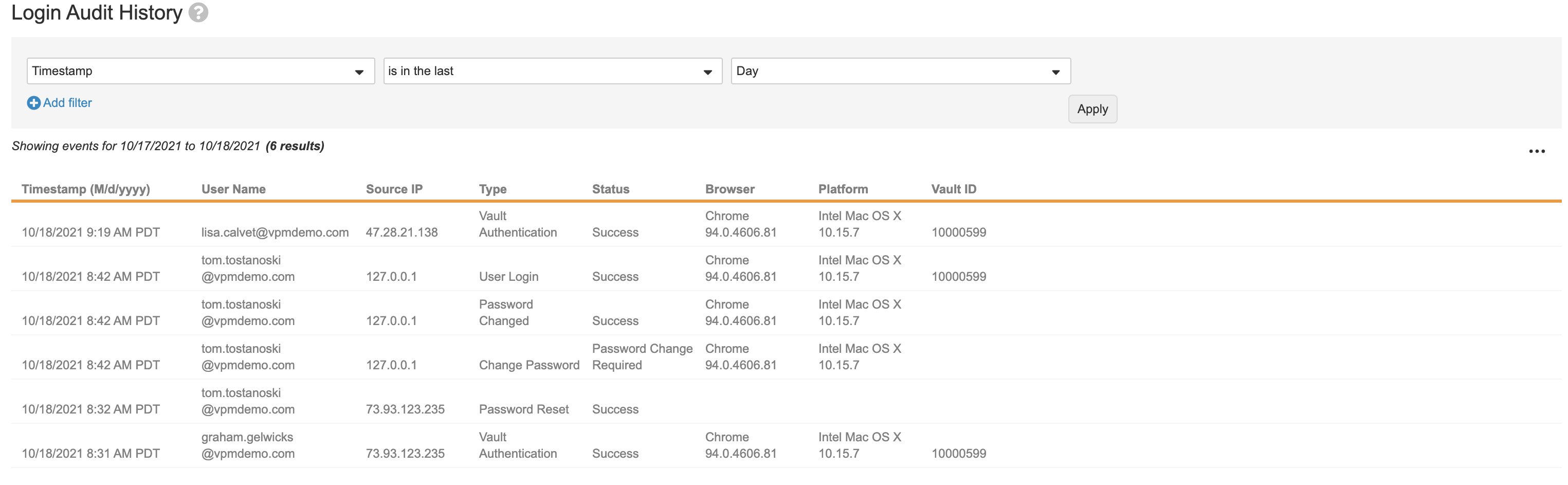

ログイン監査履歴

ログイン監査履歴ページには、ユーザのログイン、失敗したログイン、パスワード変更など、ユーザ認証イベントが表示されます。各イベントについて、タイムスタンプ、ユーザのログイン名、接続元 IP アドレス、イベントタイプ、ユーザのブラウザユーザのプラットフォーム、および Vault ID が表示されます。

ログインタイプ

ユーザはドメインレベルで存在し、ユーザログインはドメインレベルで起こります。ログイン監査履歴には、ユーザが現在の Vault にアクセスする度に、Vault レベルの認証イベントが表示されます。場合によっては、ドメインレベルの認証も表示します。

タイプフィールドは、どの種類のイベントが起こったかを示します。

- エンタープライズホーム認証はドメインレベルのログインイベントを特定します。追加の Vault 認証イベントがない場合、このユーザは現在の Vault にアクセスしなかったことになります。

- Vault 認証は、別の Vault にログインした後、あるいはマイ Vault にログインした後に、現在の Vault にアクセスした際に表示されます。

- ユーザログインは、ユーザが現在の Vault に直接ログインしたことを意味します。このタイプは、失敗したログインにも表示されます (パスワードの誤りなど)。

- SSO ログインは、ユーザがシングルサインオンセキュリティポリシーを使用してログインしたことを示します。

- OAuth ログインには、OAuth/OpenID 接続プロファイルの名前が表示されます。

- 委任アクセス権は、委任ユーザが委任された Vault にいつログインしたかを示します。Vault はユーザ名を {delegator} ではなく {delegate} と表示します。

前回のログイン情報

特定のユーザの前回のログイン日時を確認する最も簡単な方法は、管理者 > ユーザおよびグループ > ユーザからです。

複数の Vault ドメインの Vault コンテキスト

Vault ユーザアカウントおよびログインはドメインレベルで発生するため、マルチ Vault ドメインはユーザがログインした特定の Vault を把握する必要があります。個別のログインイベントの Vault ID を表示するには、ログイン監査履歴の表示またはダウンロードします。

Vault ID は、以下のログインイベントタイプに対して表示されます。

- Vault 認証

- ユーザログイン

- エンタープライズホームログイン

- SAML 認証

- OAuth 2.0/OpenID 接続認証

Vault ID は、Vault 固有イベントにのみログされます。ドメインレベルイベントの場合、監査ログは Vault ID を入力しません。例えば、Vault に割り当てられていないユーザがログインすると、監査エントリは Vault ID を含めません。

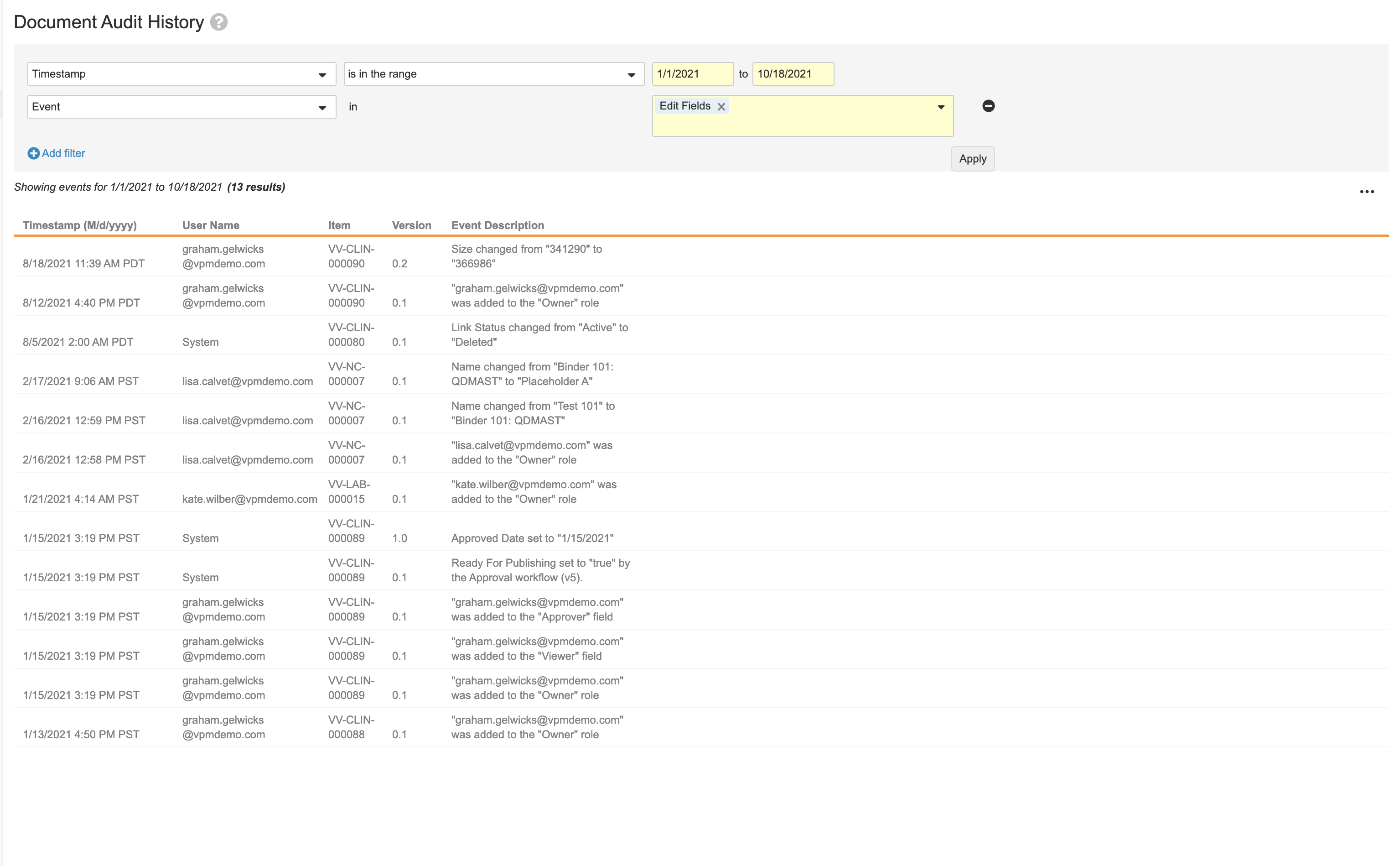

ドキュメント監査履歴

ドキュメント監査履歴ページには、ビュー、「リンクとして送信」アクション、タスク完了、ドキュメントフィールドへの変更など、ドキュメント関連のイベントが表示されます。各イベントについて、タイムスタンプ、ユーザのログイン名、影響を受ける項目および説明を確認できます。

監査済みアクションの全一覧をご覧ください。ドキュメント監査履歴には、各ドキュメント削除のエントリを含む削除されたドキュメントの監査エントリが含まれます。

ドキュメント監査履歴のフィルタリング

ページの上部で、デフォルトで監査ログは最終日のタイムスタンプでフィルタリングされた状態になっています。2 つ目のドロップダウンから別の時間枠を選択することができます。

ドキュメント監査履歴のフィルタを変更または追加するには:

- ドロップダウンからタイムスタンプ、イベントまたはユーザを選択します。

- 任意の作業: タイムスタンプを選択した場合、右側のドロップダウンで日付範囲を選択します。次の範囲内を選択した場合、2 つの追加日付フィールドが表示されます。各フィールドをクリックして、範囲の開始日と終了日を選択します。

- 任意の作業: イベントを選択した場合、演算子 In と 2 つ目のドロップダウンが表示されます。2 つ目のドロップダウンから、目的のイベントを選択します。適用をクリックします。

- 任意の作業: ユーザを選択した場合、演算子 Equalis と 2 つ目のドロップダウンが表示されます。2 つ目のドロップダウンから、目的のユーザを選択します。複数の個別ユーザを選択することはできますが、ユーザグループは選択できません。

- 任意の作業: 青色のフィルタの追加ボタンをクリックして、残りのフィルタ (タイムスタンプ、イベントまたはユーザ) のいずれかを追加します。

- 適用をクリックして、表を更新します。

OAuth/OpenID 接続認証イベントログ記録について

OAuth 2.0/OpenID 接続認証イベントログ記録を開始する際、Vault は、ドメイン監査履歴に次の詳細なログ情報を記録します。

- タイムスタンプ: イベントが発生した時刻

- ユーザ ID: 取得を開始または終了した管理者のユーザ ID。10 回のリクエスト後に取得が停止されると、Vault はその値をシステムに設定します。

- ユーザ名: 取得を開始または終了した管理者のユーザ名。10 回のリクエスト後に取得が停止されると、Vault はその値をシステムに設定します。

- タイプ: Vault はそのイベントタイプを OAuthSetting に設定します

- アイテム: OAuth/OpenID 接続のプロファイル名。

- アクション: Vault は編集に設定します

- ファイル名: Vault は captureAuthenticationEvents に設定します

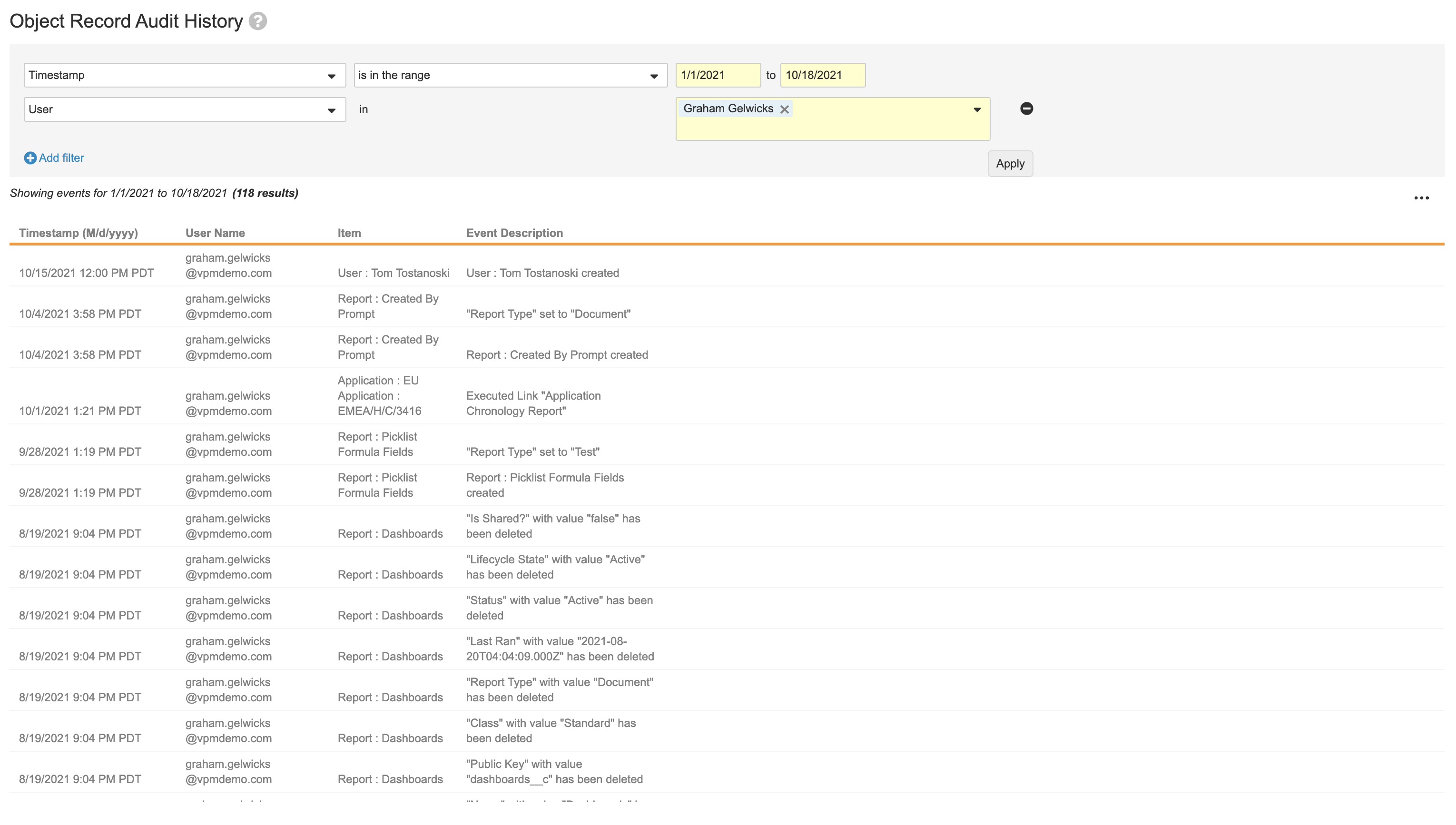

オブジェクトレコード監査履歴

オブジェクトレコード監査履歴ページは、オブジェクトレコードのすべての変更を表示します。各イベントについて、タイムスタンプ、ユーザのログイン名、影響を受ける項目および説明を確認できます。データ変更の監査設定がオブジェクトで有効化されている場合、Vault は変更のみを取得します。

Vaultは、新規作成レコードの個々のフィールド値を監査しません。例えば、新規製品レコードの監査証跡には単独入力のみが含まれており、イベントの説明は「製品: CholeCap が作成されました。」になります。すべての値を完全にエクスポートするために、監査証跡と一緒に現在のレコードをエクスポートすることをお勧めします。ユーザがオブジェクトレコードを削除すると、監査証跡はすべてのフィールド値を取得します。

ページの上部で、デフォルトで監査ログは最終日のタイムスタンプでフィルタリングされた状態になっています。2 つ目のドロップダウンから別の時間枠を選択することができます。

オブジェクトレコード監査履歴のフィルタを変更または追加するには:

- ドロップダウンからタイムスタンプ、イベント、ユーザまたはオブジェクトを選択します。

- 任意の作業: タイムスタンプを選択した場合、右側のドロップダウンで日付範囲を選択します。次の範囲内を選択した場合、2 つの追加日付フィールドが表示されます。各フィールドをクリックして、範囲の開始日と終了日を選択します。

- 任意の作業: イベントを選択した場合、演算子 In と 2 つ目のドロップダウンが表示されます。2 つ目のドロップダウンから、目的のイベントを選択します。適用をクリックします。

- 任意の作業: ユーザを選択した場合、演算子 In と 2 つ目のドロップダウンが表示されます。2 つ目のドロップダウンから、目的のユーザを選択します。複数の個別ユーザを選択することはできますが、ユーザグループは選択できません。

- 任意の作業: オブジェクトを選択した場合、演算子 In と 2 つ目のドロップダウンが表示されます。2 つ目のドロップダウンから、目的のオブジェクトを選択します。

- 任意の作業: 青色のフィルタの追加ボタンをクリックして、残りのフィルタ (タイムスタンプ、イベント、ユーザまたはオブジェクト) のいずれかを追加します。組み合わせにかかわらず 3 つまでフィルタを定義できます。

- 適用をクリックして、表を更新します。

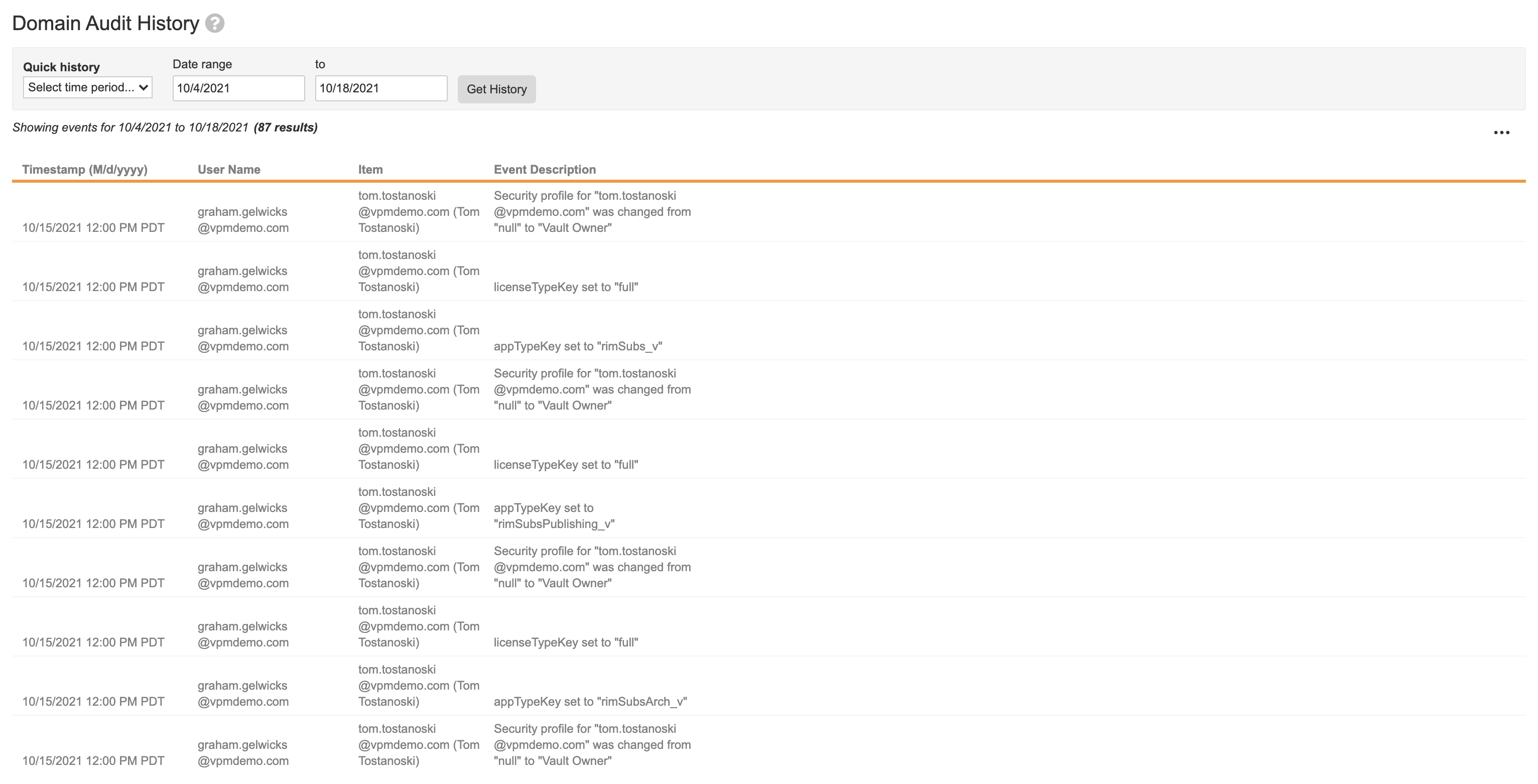

ドメイン監査履歴

ドメイン監査履歴ページには、ユーザ詳細、セキュリティポリシーおよびネットワークアクセスルールの更新など、ドメインレベルで発生する変更が表示されます。各イベントについて、タイムスタンプ、変更を行ったユーザ、影響を受ける項目および説明が表示されます。ドメイン内の Vault で表示する際、ドメイン監査履歴イベントは同一となりますので、ご注意ください。

Veeva 従業員 オフボーディングプロセスの一環として、Veeva は Veeva Customer Vault ドメイン(あらゆるドメインタイプ用)を含むすべての Vault ドメイン上の Veeva 従業員ドメインユーザアカウントを無効化します。Veeva がそれらのドメインユーザアカウントを無効化すると、Vault はシステムユーザに基づくドメイン監査ログに次のイベントを作成します: 「ユーザ: <ユーザ名>が Veeva システムによって無効にされました。」

例: 「Joe.doe@veevavault.com が Veeva システムによって無効にされました。」

Vaultは、ドメインユーザを無効化する際に、関連するすべての有効な Vault ユーザメンバーシップを自動的に無効化します。Vault は、これらの Vault メンバーシップの無効化を、システムユーザの下でログイン監査履歴に記録します。

Vault Java SDK ログ

Vault Java SDK ログは、カスタムの Vault Java SDK 統合に関連する詳細を記録します。開発者ポータルで Vault Java SDK の詳細をご覧ください。

デバッグログ

デバッグログには、Vault Java SDK のエラーに関する詳細が記録されます。これは、カスタムコードのエラーや、時間、メモリ、サイズの制限を超えたことによるエラーである可能性があります。デバッグログはデフォルトでは有効になっていないので、ユーザごとに有効にする必要があります。ユーザに対して有効化されると、そのユーザが開始したすべてのリクエストはログファイルを生成します。

デフォルトでは、Vault 所有者とシステム管理者セキュリティプロファイルは、特定のユーザに対してデバッグログを表示し、ログセッションを設定する権限を持っています。ユーザのデバッグログを作成するには、管理者 > ログ > Vault Java SDK ログと進み、作成をクリックします。各Vaultは、デバッグログを有効にしたユーザを最大20名まで持つことができます。

デバッグログは30日後に失効します。30 日が経過すると、Vault は、デバッグログ、およびすべてのログファイルを削除します。有効期限までの日数欄には、有効期限までの残り日数が表示されます。特定のデバッグログにおいて、ログのリセットボタンを押すと、既存のログファイルをすべて削除し、有効期限を30日にリセットします。

デバッグログには以下の制限があります:

- ログを有効化できる Vault あたりの最大ユーザ数: 20。

- 最大ログサイズ: 10MB。制限に達すると、リクエストが完了していない状態でも、ログはすぐに終了します。

- ログファイルの最大数: 20。制限に達すると、ログは停止します。

- ログはユーザに作成された日から 30 日間有効です。30 日が経過すると、デバッグログ、およびすべてのログファイルが削除されます。

このログはデフォルトでは常にオンになっているわけではありません。Vault Java SDK に関連する問題が発生した場合は、Vault の所有者またはシステム管理者がトラブルシューティングを円滑に進めるためにデバッグログセッションを作成する必要があります。開発者ポータルで、デバッグログの使用方法とカスタマイズ方法の詳細をご覧ください。

ランタイムログ

ランタイムログは、Vault Java SDKのトランザクションの追加ログを取得します。デバッグログがユーザ単位で有効なのに対して、ランタイムログはVault単位で有効です。

ランタイムログはデフォルトで有効になっており、ランタイムの例外を捕捉します。ログを無効にしたり、追加のデータを取得したりするには、Vault 管理者の一般情報を使用します: 編集権限は、設定 > 一般設定のページでオプションを調整できます。ログレベルの設定を調整して追加データを取得すると、Vaultのパフォーマンスが低下する場合があります。これらの設定を変更すると、新しいログエントリにのみ影響します。

ランタイムログのログレベル設定には、以下のオプションがあります:

- 無効: ランタイムログはオフです。ログは作成されません。

- 例外: ランタイムログは、実行時の例外のみを捕捉します。これはデフォルト設定であり、パフォーマンスへの影響はありません。

- エラー: ランタイムの例外とエラー。一般的に、エラーはトランザクションの進行を妨げます。

- 警告: ランタイムの例外、エラー、および警告。一般的に、警告は潜在的な問題を示しますが、トランザクションの進行を妨げるものではありません。

- 情報: ランタイムの例外、エラー、警告、および情報。一般的に、情報メッセージは潜在的な問題を示さず、現在のメモリ使用量などトランザクションに関する一般的な情報を提供します。

ランタイムログは、Vault Java SDKのトランザクションが完了してから15分後に取得されます。最近、ランタイムログに捕捉されないエラーが発生した場合は、トランザクションの終了を待って再度確認してください。

組織のVault Java SDKの開発者は、カスタムのエラー、警告、および情報メッセージをランタイムログに送信できます。開発者ポータルのランタイムログで作業の詳細をご覧ください。

ランタイムログは5分間隔でデータを取得し、以下の制限があります:

- 例外のログ:最大10kb

- エラー、警告、および情報のログ:最大 40kb

制限に達した場合、ランタイムログはエラーの詳細とともに制限エントリをキャプチャし、データのキャプチャを停止します。現在の5分間が経過すると、自動的にログインが再開されます。

API 使用ログ

過去最大 30 日間で、1 日分の API 使用ログを取得します。ログには、ユーザ名、ユーザ ID、残っているバースト制限、およびコールされたエンドポイントなどの情報が含まれます。管理者 > ログ > API 使用ログ権限を持つユーザはこれらのログにアクセスできます。アクションメニューから、CSV またはログファイルとして日次ログをダウンロードできます。

日次ログには約 15 分の遅れが生じる可能性があります。ログに適切なデータが含まれていない場合は、データがなくなったわけではなく、まだデータが読み込まれていないためです。

ログは、バースト制限を解決し、どの統合が制限を超えているのかを見つけるために設計されています。これらのログは適切なレベルの制限を設けて設計されていないため、監査には使用しないでください。例えば、API リクエストが使用ログに記録されていない場合、このログが監査用に設計されている場合に必要となる API の呼び出しの実行が妨げられることはありません。まれに、API の呼び出しがログのエントリとして表示されないことがありますが、すべての呼び出しはバーストの制限数に正確に反映されます。

開発者ポータルの API 使用ログで詳細をご覧ください。

キューログ

キューログは、Vault で実行されているキューに関する情報を取得します。このログを表示するには、設定: キュー: キューログ権限が必要です。

デフォルトでは、ログはデリバリされていないメッセージのみを取得します。すべてのメッセージデリバリについての情報を取得するには、キューのデリバリのトレースを設定する必要があります。

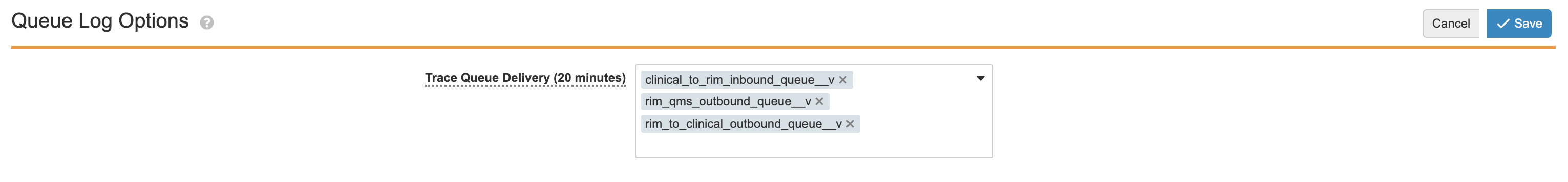

キューログのオプション

ここでは、キューのデリバリのトレースにキューを選択できます。ここで選択したキューは、次の 20 分間のログにデータを入力します。

すべてのメッセージデリバリデータの取得を開始するには:

- キューログページで編集を選択します。

- キューのデリバリのトレース選択リストから、データを取得したいキューを選択します。デフォルトでは、キューを 25 個まで選択できます。

- 保存をクリックします。

保存すると、Vault は選択されたキューからログへのデータの送信を開始します。20 分後に選択リストがクリアされ、Vault はログへのデータの送信を停止します。20 分が経過する前にキューを追加または削除すると、Vault は選択リストのすべてのキューに対して 20 分間を最初から開始します。

日次ログ

このセクションには、過去 30 日間の毎日のログが含まれます。30 日が経過すると、ログは一番古いログから順番に削除を開始します。

ログ日付列のアクションメニューから、CSV またはログファイルとして日次ログをダウンロードできます。

ログのコンテンツ

キューログのコンテンツの詳細は、開発者ポータルをご覧ください。

メールログ

すべての受信メールイベントは Vault のメールログに記録されます。過去 180 日間のログは、管理者 > ログ > メールログで使用できます。日次ログには約 15 分の遅れが生じる可能性があります。ログに適切なデータが含まれていない場合は、データがなくなったわけではなく、まだデータが読み込まれていないためです。

ログは CSV ファイルとして使用できます。以下の情報はログの列に表示されます。

- Timestamp:: イベントが発生した時刻

- event_type:

- EMAIL_PROCESSED: 受領時に正常に処理された

- EMAIL_PROCESSING_FAILURE: 受領時の処理が失敗し、詳細列に一覧表示されているメールプロセッサから例外が返された

- EMAIL_BOUNCED: バウンスされ、理由は詳細列に一覧表示されるが、レコードは email_record に一覧表示されない (バウンスメールにメールレコードが作成されていないため)

- EMAIL_REPROCESSED: メールの再処理ユーザアクションの実行後に正常に処理された

- EMAIL_REPROCESSING_FAILURE: メールの再処理ユーザアクションの実行後の処理が失敗し、詳細列に一覧表示されているメールプロセッサから例外が返された

- EMAIL_DELETED: メールの削除ユーザアクションが実行され、email_record を除くそれ以降のすべての列が空白になります

- sender_email

- recipient_email

- sent_time

- email_subject

- email_record:: このイベントによって作成または削除されたメールレコードの名前フィールド。メールレコードが作成されていない場合 (EMAIL_BOUNCED イベントなど)、このフィールドは空白です。

- 詳細: このフィールドは、失敗後にメールプロセッサが返した例外の処理、または以下のいずれかのバウンス理由を表示します。

- VIRUS_DETECTED: ウイルスが含まれていたためバウンスされた

- SPAM_DETECTED: スパムのためバウンスされた

- MAXIMUM_SIZE_EXCEEDED: 30MB 以上のためバウンスされた

- UNKNOWN_RECIPIENT: 設定された受信メールアドレスに送信されなかっためバウンスされた

- SENDER_NOT_ALLOWED: 受信メールアドレスの承認済み送信者と一致しないメールアドレスから送信されたためバウンスされた

- FAILED_SPF_CHECK または FAILED_DKIM_CHECK: 送信者検証が失敗したためバウンスされた

- SENDER_BLOCKED: 例外的なケースにおいて乱用または悪意ある行為を防ぐため、Veeva が自己裁量で社内で保管しているブロックリストのメールアドレスから送信されたためバウンスされた